Hétfőn délelőtt az mfor.hu oldalait is utolérte az a túlterheléses támadás, amely az elmúlt hetekben, napokban a kormánytól független hazai sajtó jó részének életét megnehezíti. Az ügyről a kezdetek óta tudósító (és a támadássorozatban szintén érintett) media1.hu legutóbbi összesítése szerint több mint 30 portált blokkoltak időlegesen a támadással, köztük az Átlátszó.hu-t, a Mérce.hu-t, a Nyugat.hu-t, a hvg.hu-t, a Telex.hu-t, előtte az Index.hu-t és az Indamedia csoport további 6 lapját, továbbá az atv.hu, az Eduline.hu, a 444.hu, a hvg.hu, a Népszava.hu, a Media1.hu, a Vipcast.hu, a Magyar Narancs oldalait, a Hírhugó, a Balramagyar.hu, az Ellenszél.hu, az Ellenlábas.hu, a Nyugatifény.hu, a Pécsma.hu és a Klubrádió internetes streaming szolgáltatását is hasonló DDoS támadás érte az mfor.hu mellett.

Hogyan történik egy ilyen támadás? Mennyibe kerül mindez a támadónak? Hogyan lehet védekezni ellene, mekkora kárt okozhat, és ki állhat a hátterében? Cikkünkben ezt igyekszünk körüljárni.

Hogyan történik a DDoS támadás?

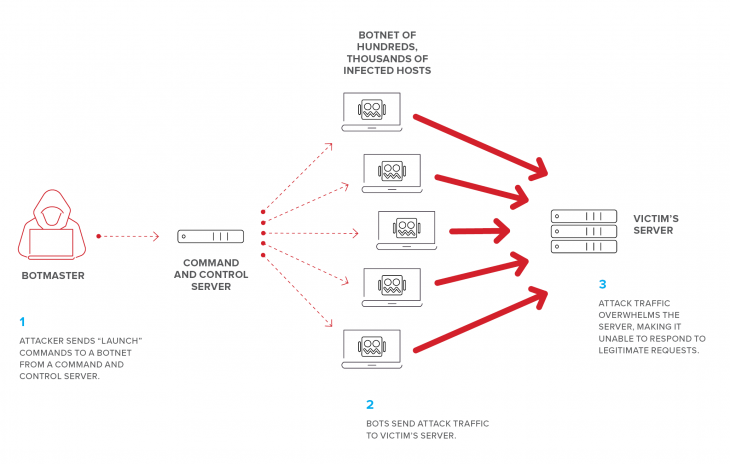

A DDoS a Distributed Denial of Service rövidítése, amelyet elosztott szolgáltatásmegtagadással járó támadásnak szokás fordítani. Nem vagyunk informatikai szaklap, így leegyszerűsítjük ezt túlterheléses támadásnak – mert hogy a gyakorlatban erről van szó. Alapesetben a támadás metódusa faék-egyszerűségű: küldjünk akkora forgalmat egy szerverre, amit az már nem képes kiszolgálni, így megfelelő erőforrás hiányában lelassul, a valós lekéréseket sem tudja kiszolgálni a támadás során érkező lekérések mellett, összeomlik. (Ez persze a helyzet végletes leegyszerűsítése – a DDoS támadásoknak számos fajtája van, de a végeredmény a megtámadott szempontjából nagyjából ugyanez.)

Az mfor.hu esetében az történt, hogy az egyik pillanatról a másikra több ezer számítógép egyszerre kezdte el keresni a szerveren a /2021.09.18wasfun/hanohatesu címet. Ilyen tartalom nem létezik (erről később részletesebben is írunk), a másodpercenkénti sokezer lekérésre elkezdte megküldeni az erről szóló választ a szerver – a kapacitásokat viszont értelemszerűen nem ekkora forgalomra tervezték. Ilyenkor a lekérdezéseket nem képes kiszolgálni az oldal, így a böngészőkben az 503-as hibáról kapnak tájékoztatást az olvasók – ez a kiszolgáló ideiglenes elérhetetlenségét jelenti.

Mi kell egy DDoS támadáshoz?

Jellegéből adódóan egy ilyen támadáshoz komoly erőforrásokra van szükség – ekkora mennyiségű lekérést nemcsak befogadni óriási feladat, hanem kiküldeni is. Éppen ezért nem is egyetlen számítógépről indítják a támadást: egy sok-sok ezer, vagy akár millió számítógépből álló úgynevezett botnet-hálózat szükséges hozzá. Ha valaki direkt erre a célra üzemelne be gigantikus szerverparkokat, az óriási költséggel járna. Éppen ezért ez nem is így történik: az internethez kapcsolódó milliárdnyi eszközt használják fel a botnet-hálózatok kiépítéséhez. Ehhez csak arra van szükség, hogy az adott eszközre feltelepítsenek egy olyan szoftvert (vírust, trójai falovat), amely hozzáférést biztosít a hálózat üzemeltetőjének a számítógépéhez.

Ez a szoftver csendben pihen a gépeken, nem kér enni – ha viszont aktiválják, akkor sokezer más géppel együtt elkezdi a célpont felé küldeni a lekéréseket.

Az az eszköz, amelyről most olvassa ezt a cikket, simán lehet tagja egy ilyen botnet-hálózatnak

– ha például bármikor is nyitott meg fertőzött levélmellékletet, ezzel máris telepítette a szükséges trójait. Erről az eszköz felhasználója nem feltétlenül értesül, hiszen a gépe működésében érezhető változást nem (feltétlenül) okoz – hacsak nem jelzett erről valamilyen, a gépére korábban telepített, a kártékony szoftverek elhárítására bevetett szoftver, hétköznapi nevén víruskereső. Megfelelő paraméterezés esetén azt sem érzékeljük, hogy a gépünk most éppen részt vesz egy támadásban – a kiküldött lekérések az egyes gépeken nem igényelnek nagy erőforrást. Ha pedig mégis belassul vagy összeomlik időnként a gépünk, kevesen gondolnak rögtön arra, hogy épp egy támadásban vesznek részt tudtukon kívül.

Hogyan lehet ellene védekezni?

A korábbiak alapján jól látszik, hogy egy DDoS-támadás során egy óriási hadsereg rohan le egyetlen áldozatot. A védekezés során a fő feladat leegyszerűsítve az, hogy megkülönböztessük a rossz szándékú forgalmat azoktól, akik tényleg a cikkeinket szeretnék elolvasni. (És azoktól a szolgáltatóktól, akik ugyan nem a cikkek olvasása miatt jönnek, de „joguk van” adatot lekérni – ezek köre széles lehet, a keresőmotoroktól a Facebook-algoritmuson át a hírgyűjtők friss cikkeket kereső robotjaiig.) Ez jellemzően felhőalapú szolgáltatások igénybevételével történik.

Az oldal jellegéből adódóan szóba jöhet támadás esetén földrajzi korlátozás – az mfor.hu magyar nyelven tesz közzé cikkeket, olvasóink nagy része (de nem kizárólag) Magyarországról, magyar IP-címről érkezik, míg a botnetek tagjai a világ minden tájáról jöhetnek. Vészhelyzetben ezért logikus lekorlátozni a külföldi IP-címeket – ezt az mfor.hu-n is bevetettük. A külföldi IP-címek így anélkül „lepattannak”, hogy extra terhelést okozna a kiszolgálásuk. Ez persze messze nem optimális megoldás, hiszen minden határon túli (valamint határon belüli, de úgynevezett VPN, a valós IP-címet elfedő szolgáltatást használó) olvasónkat kizárjuk az oldalainkról.

Lehetőség van emellett úgynevezett Web Application Firewall, azaz WAF bevetésére – ez a tűzfal beékelődik a kívülről érkező forgalom és a belső rendszer közé, elemzi a beérkező forgalmat. Szabályokat lehet definiálni azzal kapcsolatban, mi minősül gyanús forgalomnak – ami fennakad a tűzfalon, az el sem éri a szervert. Működése sokrétű, paraméterezhető úgy is, hogy ne a gyanús támadások azonosítására koncentráljon, hanem az ismert, engedélyezett típusú forgalmat engedje át, az ismeretlenek pedig automatikusan akadjanak fenn a szűrőn.

Emellett többféle lehetőség van a forgalom átirányítására is a támadástól független szerverekre erre szakosodott szolgáltatások és protokollok segítségével. Ez segíthet elosztani a forgalmat – a támadók így már nem egyetlen szerver erőforrásait próbálják felzabálni, illetve adott esetben a támadások olyan szerverek leterhelésére irányítódnak át, amelyek direkt erre a célra lettek beállítva, míg az eredeti rendszer akár zavartalanul is tovább tud üzemelni.

Ahogy a támadások rendszere, úgy a védekezési lehetőségek skálája is ennél persze jóval szélesebb, értelemszerűen más megoldásokat vesz igénybe például egy nagy nemzetközi pénzügyi szolgáltató, mint egy közepes magyar híroldal – miközben elméletben mindketten egyformán vannak kitéve a rosszindulatú támadásoknak, az IT-biztonságra fordítható forrásaik között sok nagyságrendi különbség van.

Mennyibe kerül egy DDoS-támadás?

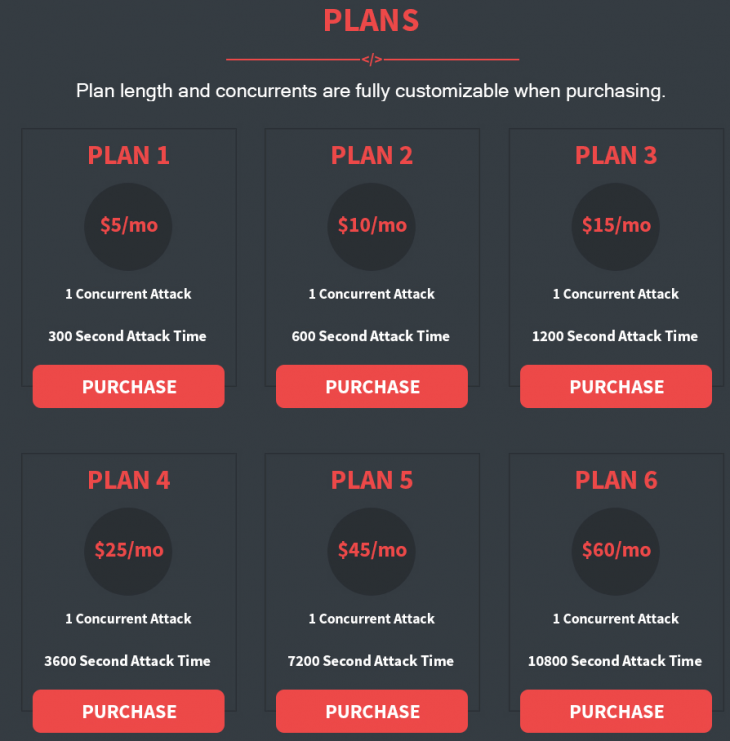

Leegyszerűsítve azt mondhatjuk: nem sokba, főleg az okozott kárhoz képest. A túlterheléses támadásokat kiszolgáló iparág hosszú évek óta virágzik, ugyanúgy versenyeznek az ügyfelekért a szolgáltatók, mint bármilyen más online szolgáltatások esetében. Korábbi eredményeikkel büszkélkednek, eddigi sikeres támadásaik számát is közzéteszik, valamint a felhasználható botnet-hálózat nagyságával is kérkednek. Természetesen 24/7-es support érhető el az ügyfelek számára, segítenek mindenben az előfizetőknek. Még arra is van lehetőség egyes szolgáltatóknál, hogy amennyiben az egyik támadási mód nem válik be, akár menetközben is lehet váltani másik fajta DDoS-támadásra.

Számos, könnyen áttekinthető és értelmezhető tartalmú csomagot kínálnak az ügyfeleknek, gyakran ingyenes tesztverziójuk van a kipróbáláshoz. Az árak annak függvényében változnak, hogy hány domaint szeretnénk megtámadni, milyen módszerrel, mennyi időre szeretnénk megbénítani az adott oldalt, ehhez mekkora sávszélességet szeretnénk igénybe venni. A Securelist.com korábbi cikke több ilyen szolgáltatást is bemutat.

Ebből kiderül, hogy más lehet az ára egy hírportál megtámadásának, más egy online webáruházénak és megint más egy kormányzati portál elleni attaknak. Áremelő tényező lehet, ha a célpont fel van vértezve DDoS elleni védelemmel, de országonként is változnak az árak: egy amerikai ügyfél számára a támadás ára magasabb, mint mondjuk egy orosz számára. Van szolgáltató, ahol egy egyórás támadás ára akár 20-25 dollár körüli összegből is kijöhet, egy célpont esetében. Máshol egy egész napos támadás egy DDoS-védelemmel ellátott portál ellen 400 dollárért érhető el.

A cikk ugyan pár éves, de az árak biztosan nem emelkedtek: a botnet-hálózatokba egyre több könnyen feltörhető eszköz tud bekerülni a „dolgok internete” (IoT) terjedésével – nemcsak gyanútlan emberi felhasználók számítógépeit vonhatják be a hadseregbe, hanem mindenféle online kommunikáló eszközt, így például internetre csatlakozó térfigyelő kamerákat, okoshűtőket, klímaberendezéseket, tovább csökkentve a botnetek kiépítésének költségeit.

Az elmúlt hetekben a magyar portálok elleni DDoS támadások nem 0-24-ben mentek, hanem hullámszerűen, kiszámíthatatlan gyakorisággal és időpontokban indult egy-egy néhány órán át tartó akció, egy-egy portál ellen. Ez alapján kicsi a valószínűsége, hogy a támadást szervező(k)nek pár ezer dollárnál (nagyjából egymillió forintnál) magasabbra rúgnának az eddigi költségeik – de ez inkább a becslési sáv teteje lehet, akár ennél kevesebből is megúszhatták az eddigi akciókat. Ez persze erős spekuláció, nyilván nem ismerjük, milyen szolgáltatásért mennyit fizetnek az elkövetők, de a nagyságrend így becsülhető.

Mekkora kárt okoz?

Ha egy cég nem tudja végezni az elsődleges tevékenységét, az mindenképp rossz ómen… Amikor az oldalak belassulnak, elérhetetlenné válnak az olvasók számára, akkor nemcsak tartalmat nem tudnak szolgáltatni a portálok, hanem a hirdetések, fizetett tartalmak megjelenítése is szünetel. Nemcsak az esetleges szolgáltatás-kimaradás, hanem a védekezés maga is erőforrásokat von el a vállalattól, a védekezés módja pedig önmagában is korlátozhatja az oldal elérését – esetünkben például, bár a külföldi olvasók tábora arányaiban nem nagy, de jó pár ezer kattintást elveszítünk a nem magyar IP-címmel rendelkezők kényszerű, időleges kizárásával.

A közvetett kár is lehet jelentős: ha egy portál ellen sorozatos támadás zajlik, az több erőforrást vesz el a tárhelyet biztosító cégtől is, és adott esetben veszélyeztetheti más, a támadással érintett portáltól egyébként független, de ugyanott kiszolgált weboldal, webáruház működését is. Emiatt van már példa arra is, hogy egy tárhelyszolgáltató kénytelen volt elköltöztetni saját hálózatából a támadással érintett weboldalakat, és a szerződés megszüntetésén kezdett el dolgozni.

Ha elterjed a piacon, hogy a független média problémás ügyfél, az eltántoríthatja a tárhelyszolgáltatókat a velük való szerződéstől, és magasabb szolgáltatási árakhoz vezethet az ilyen ügyfelek számára.

El lehet kapni a tettest? Ki támadja a magyar sajtót?

A rövid válasz: a tettest elkapni szinte esélytelen. 2021. szeptember 18-án összetett támadás indult az ellenzéki előválasztás lebonyolítását szolgáló informatikai rendszer ellen. (Ennek a dátumnak mostani ügyünkben is van jelentősége.) Az előválasztást ezért napokkal el is kellett halasztani. Az ügyben a Készenléti Rendőrség Nemzeti Nyomozó Iroda nyomozást is indított, ezt azonban másfél évvel később leállították, mert

„az elkövető kiléte a nyomozásban nem volt megállapítható”.

Ez azonban nem azt jelenti, hogy a magyar nyomozók inkompetensek lennének vagy ne foglalkoztak volna kellő lelkesedéssel az ellenzéki előválasztás ügyével. Nem különösebben gyakori, hogy a fentebb bemutatott DDoS-szolgáltatókat lefülelnék, de ha így is lenne, és egy nagy nemzetközi nyomozás végén kattanna a bilincs egy ilyen szolgáltatás üzemeltetőjének a csuklóján, az üzletmenet természetesen nem a szokványos menetrend szerint folyik – így az ügyfelekről, tehát a DDoS-támadások megrendelőiről jó eséllyel semmit sem tudnának meg a nyomozók. Nincs aláírt szerződés vagy megrendelő, nincsenek ügyféladatok, a fizetés jó eséllyel valamilyen nyomon követhetetlen kriptodevizában történik, és még ha lenne is valamilyen nyilvántartás a teljesítésekről, a kapcsolatfelvétel jó eséllyel olyan mailcímek és csatornák használatával zajlik, amelyek szolgáltatójától nem nyerhető ki adat a felhasználó (digitális) kilétét illetően. Ha esetleg valamilyen egyéb bűncselekményből vagy más okból kifolyólag vizsgálat alá kerülne az elkövető, és informatikai eszközein nyomát találnák egy ilyen ügyletnek, akkor persze felgöngyölíthető lenne az ügy – ehhez viszont nagyot kell hibáznia a tettesnek, aminek egyelőre nincs jele.

A rendszerek elleni támadásoknak van olyan különlegesebb esete, amikor nem csak egy „sima” túlterhelést indítanak az érintett szerver ellen, hanem felmérik a gyengeségeit, támadási pontot keresnek. Ha sérülékenységet, gyenge pontot találnak, akkor egy precízebb, jóval nehezebben elhárítható támadást tudnak indítani, gyakran zsarolóvírust is bejuttatnak egyúttal (a vállalat rendszereit megbénítják, a feloldásért cserébe pedig pénzt, azaz váltságdíjat kérnek, természetesen lekövethetetlen csatornákon, kriptodevizában). Egy DDoS támadás akár egy ilyen akció leplezéseként is szolgálhat, tekintve, hogy ilyenkor a szervernaplókba sokmillió sornyi „szemét” kerül be, ezek között könnyen elbújhat egy behatolási kísérlet is. Egy ilyen előkészített támadás nemcsak jóval költségesebb, idő- és erőforrásigényesebb a támadó szempontjából, hanem a lebukás kockázata is nagyobb: ebben az esetben már előfordulhat, hogy olyan nyomokat hagynak maguk után, amelyekkel visszakövethető a támadó kiléte is.

A mostani, magyar sajtótermékeket érintő támadássorozatban az elkövető egyfajta aláírást is hagyott: az mfor.hu és más weboldalak támadásánál is a /2021.09.18wasfun/hanohatesu címet kérték le sokmilliószor, milliárdszor.

A dátum az ellenzéki előválasztási rendszer elleni támadás dátuma – azt sugallja, hogy a mostani támadónak szerepe volt abban az incidensben is. A cím vége pedig maga az aláírás: Hano hates u, azaz Hano utál titeket.

Ezzel persze semmit nem tudunk meg a támadó kilétéről, nagyot nem kockáztat az információ átadásával.

Külön üzenetet eddig a Media1 főszerkesztőjének (Szalay Dánielnek) küldtek a támadók, ennek lényege az volt, hogy Szalay Dániel fogja be a száját, mert senki sem kérdezte.

Nem minden DDoS, ami annak látszik?

Végezetül érdemes néhány szót szólni arról, hogy a túlterheléses támadás, „hackertámadás” nem a mostani akciók során került be először a magyar közbeszédbe. Mivel – ahogy fentebb írtuk – egy ilyen támadás megrendelése-lebonyolítása nem egy nagy feladat, a tettesek szinte soha nem kerülnek meg, a szervernaplók pedig értelemszerűen csak az adott oldal üzemeltetői számára érhetőek el, könnyen mondhatja bárki, hogy weboldala külső támadás miatt rogyott térdre, nem pedig azért, mert eleve rosszul van összerakva – akár a kódot írták meg rosszul, akár a működtetéséhez szükséges erőforrásokat méretezték alul. Nagyobb figyelmet kapott például a koronavírus-járvány idején egyes kormányzati tájékoztató oldalak vagy épp a vakcinaregisztrációt ellenőrző oldal leállása: ezekben az esetekben külső, túlterheléses támadásra hivatkoztak az illetékesek, de

a leállások olyankor történtek, amikor egyébként is nagy érdeklődés övezte az érintett portálokat a nagyközönség részéről.

A koronavírus-járvány első bő egy éve alatt hat alkalommal hivatkozott a kormány kibertámadásra egy-egy állami weboldal vagy informatikai rendszer elérhetetlenné válása után. Hogy tényleg volt-e támadás, azt talán már sosem tudjuk meg – mindenesetre a már említett Készenléti Rendőrség Nemzeti Nyomozó Iroda mindegyik ügyben nyomozott, és ugyanarra jutott, mint az ellenzéki előválasztás ügyében: a „felsorolt eljárásokat a KR NNI – mivel az elkövető kiléte a nyomozásban nem volt megállapítható – felfüggesztette”.

A fontos adóbevallási határidők környékén pedig gyakran fordul elő az, hogy a hagyományosan jellemző Pató Pál-os viselkedés következtében rengetegen hagyják az utolsó pillanatra a bevallás beküldését, a rendszer pedig nem arra van méretezve, hogy egyszerre szolgáljon ki ekkora tömegeket. Az Ügyfélkapu ilyenkor elérhetetlenné válik, és ahogy az óra ketyeg, a frusztrált állampolgárok és könyvelőik egyre sűrűbben próbálkoznak a beküldéssel – tovább fokozva a nyomást a rendszereken. Ennek következtében idén májusban kétszer is meg kellett hosszabbítani az szja-bevallási határidőt: hétfő éjfél helyett először keddig, majd szerdáig fogadták be a bevallásokat.

Bár könnyen mondhatta volna a NAV, hogy túlterheléses támadás érte a rendszert, mégsem kerteltek: szimplán egy „technikai hibára” hivatkoztak. Túlterhelés volt, támadás nem – így a nyomozóknak sem kellett az elkövető kilétének megállapíthatatlansága miatt lezárni a nyomozást másfél év múlva.